- Учителю

- Методические рекомендации к выполнению практических работ

Методические рекомендации к выполнению практических работ

Государственное образовательное бюджетное учреждение

среднего профессионального образования Воронежской области

«Воронежский техникум строительных технологий»

Методические указания

для выполнения практических работ

по ПМ.01 Эксплуатация и модификация информационных систем

для специальности Информационные системы (по отраслям)

Воронеж

2014

|

ОДОБРЕНЫ Предметной (Цикловой) комиссией________________________

Протокол заседания № _____ от «____»____________20__ г.

Председатель ПЦК _______________ ( ) «____»_____________20___ г.

|

Составлены в соответствии с учебным планом и рабочей программой профессионального модуля Эксплуатация и модификация информационных систем для специальности Информационные системы (по отраслям) |

В данных методических указаниях рассмотрены практические аспекты вопросов информационной безопасности. Особое внимание уделяется технологиям антивирусной защиты, криптографической защиты информации, организации многопользовательской работы в ИС.

Методические указания включают последовательность шагов на каждом из этапов и иллюстрируются многочисленными экранами представления информации.

Составитель:

Коптева М.В., преподаватель, Государственное образовательное бюджетное учреждение среднего профессионального образования Воронежской области «Воронежский техникум строительных технологий».

Рецензент: Бордовских В.А.

СОДЕРЖАНИЕ

1. Пояснительная записка…………………………………………....................4

2. Введение……………………………………………………………………....4

Краткие рекомендации по выполнению практических работ………...4

Критерии оценки практического задания……………………………....4

Содержание отчёта ……………………………………………………....5

Перечень практических работ…………………………………………...5

Ход работы………………………………………………………………..5

3. Практические работы………….......................................................................6

4. Список литература……….………………………………………………….27

5. Электронные ресурсы………………………………………………….........28

-

Пояснительная записка

Содержание практических работ позволяет освоить практические навыки восстановления зараженных файлов, профилактические приемы от заражения троянской программой, навыки настройки параметров аутентификации Windows, управления доступом в Windows, освоить возможности режима защиты экрана, основные методы криптографической защиты информации, отработать практические навыки настройки и использования межсетевых экранов, научиться управлять шаблонами безопасности.

В методических указаниях к выполнению практических работ содержится инструкция с четким алгоритмом хода работы. Каждая практическая работа включает краткий теоретический материал, практическую часть и контрольные вопросы.

Методические указания могут быть использованы для самостоятельной работы студентов.

-

Введение

Краткие рекомендации по выполнению практических работ

Студент должен прийти на практическое занятие подготовленным к выполнению работы.

Каждый студент после выполнения работы должен представить отчет о проделанной работе с выводом о работе.

Отчет о проделанной работе следует делать в тетради по выполнению практических работ по ПМ 04.

Содержание отчета указано в практической работе.

В случае невыполнения практической работы (части) работа может быть выполнена во внеурочное время по согласованию с преподавателем.

Оценку по практической работе студент получает с учетом срока и качества выполнения работы и при условии выполнения всех предусмотренных программой работ.

При выставлении оценки по данным работам учитывается:

-

работа выполнена правильно и в полном объеме;

-

студент может пояснить выполнение любого задания;

-

на все контрольные вопросы имеются верные ответы;

-

работа выполнена в соответствии с требованиями к выполнению работы.

Критерии оценки практического задания

Оценка знаний студентов производится по пятибалльной системе.

Оценка «5»: 1) работа выполнена полностью и правильно; сделаны правильные выводы; 2) работа выполнена по плану с учетом техники безопасности.

Оценка «4»: работа выполнена правильно с учетом 2-3 несущественных ошибок, исправленных самостоятельно по требованию учителя.

Оценка «3»: работа выполнена правильно не менее чем на половину или допущена существенная ошибка.

Оценка «2»: допущены две (и более) существенные ошибки в ходе работы, которые учащийся не может исправить даже по требованию учителя или работа не выполнена.

Содержание отчета

Отчет (выполненный в тетради) должен содержать:

-

Название работы.

-

Цель работы.

-

Ответы на контрольные вопросы.

-

Выполненная практическая часть на компьютере.

-

Выводы.

Перечень практических работ

Ход работы:

1. Познакомиться с теоретическим материалом

2. Выполнить задания, которые указаны в работе, в тетрадях для практических работ законспектировать теоретическую часть.

3. Ответить на контрольные вопросы.

4. Сделать выводы по работе письменно в тетради.

3. Практические работы

ПРАКТИЧЕСКАЯ РАБОТА

Настройка параметров аутентификации Windows

Цель работы: Научиться проводить настройку параметров аутентификации Windows.

Оборудование: ПЭВМ

Программное обеспечение: Windows

1. Теоретическая часть

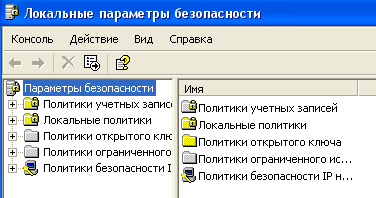

Настройка параметров аутентификации ОС выполняется в рамках локальной политики безопасности. Оснастка «Локальная политика безопасности» (Пуск-Панель управления -Администрирование- Локальная политика безопасности) используется для определения:

Кто имеет доступ к компьютеру;

Какие ресурсы могут использовать пользователь;

Включение и отключение записи пользователя или группы в журнале событий.

В исходном состоянии системы безопасности после

установки ОС ни один параметр не настроен. Для изменения требуемого

параметра необходимо вызвать его свойства из контекстного

меню.

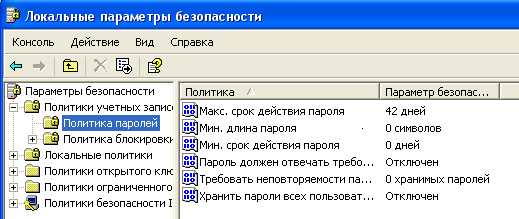

Значения параметров Политики паролейПараметр

Значение

Требовать неповторяемость паролей

Определяет число новых паролей учетной записи пользователя, прежде чем можно будет снова использовать старый пароль. Значение принадлежит диапазону от 0 до 24.

Макс-й срок действия пароля

Определяет период времени (в днях), в течении которого можно использовать пароль, прежде чем система потребует от пользователя заменить его. Можно снять ограничения (значение 0) или установить значение в диапазоне от 1 до 999.

Мин-й срок действия пароля

Определяет период времени (в днях), в течении которого необходимо использовать пароль, прежде чем пользователь сможет заменить его. Можно разрешить немедленное изменение (значение 0) или установить значение в диапазоне от 1 до 999.

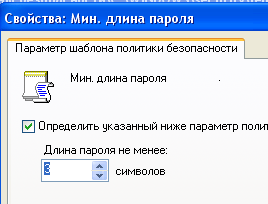

Мин-ая длина пароля

Можно задать значение в диапазоне от 1 до 14 символов или отменить использование пароля (значение 0)

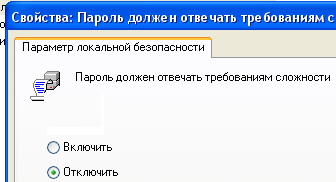

Пароль должен отвечать требованиям безопасности

Если эта политика включена, пароль должен удовлетворять следующим минимальным требованиям.

Пароль не может содержать имя учетной записи пользователя или какую-то его часть.

Пароль должен состоять не менее чем из 6 символов.

В пароле должны присутствовать символы трех категорий из числа следующих 4: прописные буквы анг.алфавита, строчные буквы лат.алфавита, десятичные цифры от 0 до 9, символы, не принадлежащие алфавитно-цифровому набору (например, ! $ # %)

Хранить пароли всех пользователей в домене, используя обратимое шифрование

Эта политика обеспечивает поддержку приложений, использующих протоколы, которым для проверки подлинности нужно знать пароль пользователя. Хранить пароли, зашифрованные обратимыми методами, - это все равно, что хранить их открытым текстом. Поэтому данную политику следует использовать лишь в крайнем случае, если потребность приложения важнее, чем защита пароля.

Политики блокировки учетных записейПараметр

Значение

Пороговое значение блокировки

Определяет число неудачных попыток входа в систему, после которых учетная запись пользователя блокируется. Можно задать значение в диапазоне от 1 до 999 или запретить блокировку данной учетной записи (значение 0).

Блокировка учетной записи на

Определяет число минут, в течение которых учетная запись остается блокированной, прежде чем будет автоматически разблокирована. Можно задать значение от 1 до 99999 минут. Если установить значение 0, учетная запись будет блокирована на все время до тех пор, пока администратор не разблокирует ее явным образом.

Если пороговое значение блокировки определено, данный интервал блокировки должен быть больше или равен интервалу сброса.

Сброс счетчика блокировки через

Определяет число минут, которые должны пройти после неудачной попытки входа в систему, прежде чем счетчик неудачных попыток будет сброшен в 0. Это параметр может принимать значение от 1 до 99999 минут.

Если определено пороговое значение блокировки, данный интервал сброса не должен быть больше интервала блокировки учетной записи на.

2. Практическая часть

Настройте параметры локальной политики безопасности ОС Windows.

-

Измените параметр «Пароль должен отвечать требованиям сложности» Политики паролей на «Включен» и после этого попробуйте изменить пароль своей учетной записи. Зафиксируйте все сообщения системы, проанализируйте и введите допустимый пароль. Этот пароль является результатом выполнения задания.

-

После успешного выполнения первого задания, измените пароль вашей учетной записи, а в качестве нового пароля укажите прежний пароль. Все сообщения зафиксируйте, проанализируйте и объясните поведение системы безопасности.

-

Проведите эксперименты с другими параметрами Политики учетных записей.

3. Контрольные вопросы

-

Что такое аутентификация и идентификация? Для чего применяются эти механизмы?

-

Что можно настроить с помощью оснастки Локальная политика безопасности?

-

Поясните значение параметров Политики паролей.

-

Поясните значение параметров Политики блокировки учетных записей.

ПРАКТИЧЕСКАЯ РАБОТА

Многопользовательская работа

Цель работы: Научиться управлять доступом в Windows. Освоить возможности режима защиты экрана.

Оборудование: ПЭВМ

Программное обеспечение: Windows, S-Tools

1. Теоретическая часть

Создание учетной записи в Windows

Windows предоставляет большие возможности для защиты от несанкционированного доступа. При установке Windows можно создать одну или несколько учетных записей пользователей, в том числе и с возможностью администрирования (управления данным компьютером). На этапе установки лучше создать одну учетную запись основного (наиболее опытного) пользователя с функциями администратора. Затем администратор сможет создать учетные записи для других пользователей (с различными возможностями).

Создание учетной записи с функциями администратора

1. Откройте программу Учетные записи пользователей (Пуск- Панель управления- Учетные записи пользователей) и выберите задание Создание учетной записи.

2. Укажите имя создаваемого пользователя, например, новый пользователь. Нажмите кнопку Далее.

3. Установите тип учетной записи. Для пользователя с установленным типом Администратор компьютера возможности при работе являются неограниченными. Пользователь с типом не имеет возможности устанавливать новые программы, создавать новых пользователей, изменять или удалять файлы и т.д.

4. Нажмите кнопку Создать учетную запись. Имя нового пользователя появится в основном окне Учетные записи пользователей. По умолчанию основная и вновь создаваемые учетные записи не имеют пароля для входа в систему.

5. Чтобы установить для учетной записи пароль, в основном окне Учетные записи пользователей выделите нужную учетную запись и выберите действие Изменение входа пользователей в систему, а затем команду Создание пароля.

При загрузке системы в приветственном окне отображаются значки всех зарегистрированных на данном компьютере пользователей. Если для каждой учетной записи установлен пароль на вход в систему, то несанкционированный доступ практически исключен.

Создание гостевого доступа

Чтобы к компьютеру имел доступ пользователь, который постоянно на нем не работает, в Windows используется учетная запись Гость. В окне Учетные записи пользователей выделите запись Гость, выберите задание Изменить учетную запись и в открывшемся окне нажмите кнопку Включить учетную запись «Гость».

Пароль на заставку

В Windows можно установить режим защиты экрана-заставку. Если вы не хотите, чтобы кто-нибудь мог воспользоваться вашим компьютером, когда вы ненадолго отлучились, установите пароль на выключение заставки.

Установка пароля на заставку

1.Вызвать контекстное меню Рабочего стола и выбрать пункт Свойства.

2.В открывшемся окне Свойства: Экран перейти на вкладку Заставка. Если заставка еще не установлена, выберите вид заставки. Отметьте пункт Пароль и нажмите кнопку Изменить. Появится окно Изменение пароля.

Дважды введите пароль. При вводе пароль отображается звездочками или кружочками.

4. В поле Интервал установите время , через которое будет запущена заставка, если вы не трогаете клавиатуру и мышь. Оптимальное время-5 минут. Теперь, если в течение заданного времени вы не используете мышь и клавиатуру, будет появляться заставка.

При попытке отключить заставку (нажатия клавиш, сдвигания мыши) будет появляться окно Программа-Заставка для Windows, в которое необходимо ввести пароль.

Внимание!

Для того чтобы установить новый пароль заставки (или отменить его), не нужно знать старый пароль! Поэтому, уходя, включите заставку вручную (это можно сделать, например, нажав кнопку Просмотр в окне настройки заставки).

2. Практическая часть

1. Для Windows:

-

создайте несколько учетных записей пользователя, в том числе одну - с возможностью администрирования;

-

отключите гостевой доступ.

2. Установите пароль на заставку.

3. Контрольные вопросы

-

Какие методы управления доступом вам известны?

-

Как создать новую учетную запись пользователя в Windows?

-

Чем характеризуется тип учетной записи Администратор компьютера?

-

Опишите алгоритм установки пароля на заставку.

-

Какие существуют рекомендации обеспечения достаточного уровня безопасности используемого пароля?

ПРАКТИЧЕСКАЯ РАБОТА

Шифрование несколькими методами.

Шифрующая файловая система EFS и управление сертификатами.

Цель работы: Освоить основные методы криптографической защиты информации.

Оборудование: ПЭВМ

Программное обеспечение: Windows, S-Tools

1. Теоретическая часть

Шифру ющая файловая система EFS позволяет пользователям хранить данные на диске в зашифрованном виде.

Шифрование-это процесс преобразования данных в формат, не доступный для чтения другим пользователям. После того как файл был зашифрован, он автоматически остается зашифрованным в любом месте хранения на диске.

Расшифровка- это процесс преобразования данных из зашифрованной формы в его исходный формат.

При работе с следует учитывать следующие сведения и рекомендации:

1. Могут быть зашифрованы только файлы и папки, находящиеся в томах NTFS.

2. Сжатые файлы и папки не могут быть зашифрованы.

3. Зашифрованные файлы могут стать расшифрованными, если файл копируется или перемещается на том, не являющийся томом NTFS.

4. При перемещении незашифрованных файлов в зашифрованную папку они автоматически шифруются в новой папке. Однако обратная операция не приведет к автоматической расшифровке файлов. Файлы необходимо явно расшифровать.

5. Не могут быть зашифрованы файлы с атрибутом Системный.

6. Шифрование файла или папки не защищает их от удаления. Любой пользователь, имеющий права на удаление, может удалить зашифрованные папки или файлы.

7. Процесс шифрования является открытым для пользователя (перед использованием файл не нужно расшифровывать, можно как обычно открыть файл и изменить его). В системах прозрачного шифрования криптографические преобразования осуществляются в режиме реального времени незаметно для пользователя.

Например, пользователь записывает подготовленный в текстовом редакторе документ на защищаемый диск, а система защиты в процессе записи выполняет его шифрование.

Шифрование и расшифрование файлов выполняется установкой свойств шифрования для папок и файлов, как устанавливаются и другие атрибуты. Если шифруется папка, то ее содержимое (все файлы и подпапки) шифруется автоматически. Шифрующая файловая система автоматически создает пару ключей шифрования для пользователя, если она отсутствует. Шифрующая файловая система использует алгоритм шифрования Data Encryption Standard (DESX).

Включение режима шифрования

1. Укажите файл или папку (например, создайте файл шифр.doc в папке Мои документы), которую требуется зашифровать, выберите в контекстном меню команду Свойства.

2. В появившемся окне свойств на вкладке Общие нажмите кнопку Другие. Появится окно диалога Дополнительные атрибуты.

3. В группе Атрибуты сжатия и шифрования установите флажок Шифровать содержимое для защиты данных и нажмите кнопку Ок.

4. Нажмите кнопку Ок в окне свойств зашифровываемого файла или папки, в появившемся окне диалога укажите режим шифрования.

Внимание! После выполнения этих действий файл с вашей информацией будет автоматически зашифрован. Просмотреть его на другой ПЭВМ будет невозможно.

Выключение режима шифрования

1. Выделите файл шифр.doc.

2. В контекстном меню выберите пункт Свойства.

3. На вкладке Общие нажмите кнопку Другие.

4. В открывшемся окне диалога в группе Атрибуты сжатия и шифрования сбросьте флажок Шифровать содержимое для защиты данных.

Создание резервной копии Сертификата средствами Windows

Резервная копия сертификата необходима для расшифровки данных после переустановки ОС или для просмотра зашифрованной информации на другой ПЭВМ.

Внимание! Перед переустановкой ОС обязательно создайте копии Сертификатов, т.к. после переустановки вы не сможете расшифровать информацию.

1. Выберите команду Пуск- Выполнить.

2. В открывшемся окне в поле ввода введите команду mmc. В результате откроется консоль управления mmc (Консоль MMC-это средство для создания, сохранения и открытия наборов средств администрирования. Консоли содержат оснастки, элементы управления, задачи, мастера и документацию, необходимую для управления многими аппаратными, программными и сетевыми компонентами Windows. Можно создавать новые консоли, добавлять элементы в существующие).

3. В меню Консоль выберите команду Добавить или удалить оснастку и Добавить. В поле Оснастка дважды щелкните Сертификаты, установите переключатель в положение учетной записи компьютера и нажмите Далее.

4. Чтобы управлять сертификатами локального компьютера, установите переключатель в положение локальным компьютером и нажмите Готово.

Нажмите кнопку Закрыть.

5. В списке выбранных оснасток для новой консоли появится элемент Сертификаты (имя_компьютера). Если на консоль не нужно добавлять другие оснастки, нажмите Ок. Чтобы сохранить эту консоль, выполните команду меню Консоль-Сохранить и укажите имя оснастки Сертификаты. Закройте окно Консоли и выберите команду Пуск-Все программы- Администрирование-Сертификаты.

6. В левом подокне оснастки Сертификаты откройте папку Доверенные корневые сертификаты, затем Сертификаты. В правом подокне появится список сертификатов. Укажите переносимый сертификат (например, первый в списке), в его контекстном меню выберите команду Все задачи-Экспорт.

7. Запустится Мастер экспорта сертификата. Кнопка Далее. Далее выберите опцию Да, экспортировать закрытый ключ. Кнопка Далее. В следующем окне доступен только один формат (PFX), предназначенный для персонального обмена информацией. Кнопка Далее. В след. окнах сообщите пароль (например, 11), защищающий данные файла сертификат.pfx, а также путь сохранения файла сертификат.pfx. Кнопка Далее. Отобразится список экспортируемых сертификатов и ключей. Кнопка Готово. Завершите работу Мастера.

В результате сертификат и секретный ключ будут экспортированы в файл сертификат.pfx, который может быть скопирован на гибкий диск, использован после переустановки ОС.

Реализация метода стеганографической защиты информации

(на примере S-Tools )

1). Подготовить данные для стеганографии: текстовый документ (встраиваемое сообщение-text.doc ) и графическое изображение (контейнер- grafic.bmp).

2). Выполнение процесса стеганографии

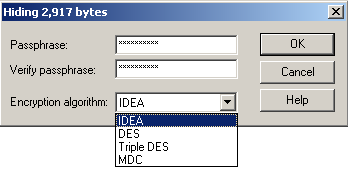

Для выполнения процесса стеганографии потребуется дополнительное программное обеспечение S-Tools, разработанное специально для процесса стеганографии. Метод стеганографии будет состоять в сокрытия информации документа Microsoft Word в обычном графическом рисунке формата bmp.

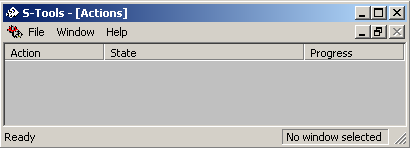

Необходимо запустить программу S-Tools. Ее графический интерфейс выглядит так:

Первым делом в программу необходимо загрузить

картинку, в которую мы будем сохранять необходимую информацию. Для

того что бы в программу загрузить картинку ее необходимо

"перетащить" в окно программы. Затем таким же образом необходимо

"перетащить" в окно программы текстовый документ. После чего

появиться окно, в котором необходимо указать пароль и его

подтверждения, а так же предоставляется возможность выбрать в

выкидном списке алгоритм кодирования данного документа в этот

графический рисунок. Внешний вид окна показан на рис 1

После указания всех необходимых данных и

нажатия кнопки «ОК» документ зашифровывается в графическом рисунке.

Далее необходимо его сохранить.

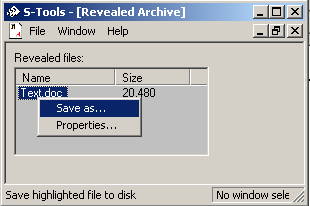

3) Выполнение обратного процесса стеганографии

Для выполнения обратного процесса необходимо "перетащить" картинку, полученную в процессе стеганографии в окно программы S_tools. Затем необходимо нажать правой клавишей мыши по картинке находящейся в окне программы и в появившемся меню необходимо выбрать пункт меню "Reveal…". Далее появиться окно, в котором необходимо указать тот же пароль и алгоритм шифрования и нажать кнопку «ОК».

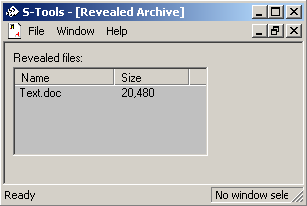

Если все введенные вами значения совпадут, то

появиться окно, в котором содержится информация о зашифрованных

данных в этой картинке:

Для извлечения данных из графического рисунка

необходимо щелкнуть правой клавишей мышки по файлу в списке (в

данном примере файл один), после чего в появившемся окне:

необходимо выбрать пункт "Save as…". Далее появиться стандартное окно сохранения, в котором необходимо указать имя извлекаемого файла с его расширением.. Далее можно открыть этот документ в Microsoft Word и убедиться, что документ цел и читаем.

2. Практическая часть

Шифрующая файловая система EFS

1. Создайте файл шифр.doc в папке Мои документы. Включите режим шифрования

данного файла.

2. Выключите режим шифрования файла шифр.doc.

3. Создайте резервную копию Сертификата средствами Windows 2000 (XP).

Стеганографическая защита (на примере программы S-Tools)

-

Используя возможности программы S-Tools произвести сокрытие текстового документа в графическом файле.

-

Проведите анализ результатов стеганографической защиты информации. Можно ли выявить изменения контейнера при визуальном контроле? _________.

Укажите информационные объемы следующих объектов:

встраиваемое сообщение (текстовый файл) - __________________;

пустой контейнер (графический файл)- _______________________;

контейнер со встроенным сообщением- _______________________.

-

Выполните обратный процесс стеганографии и получите исходное сообщение.

3. Контрольные вопросы

-

Что изучает криптография?

-

Чем определяется стойкость криптосистемы?

-

Что такое системы с открытыми ключами?

-

В чем назначение резервной копии Сертификата?

-

В чем заключается метод стеганографии?

-

Как связаны надежность стегосистемы и объем встраиваемых данных?

-

Какие методы сокрытия информации вам известны?

ПРАКТИЧЕСКАЯ РАБОТА

Настройка параметров регистрации и аудита операционной системы

Цель работы: Научиться проводить настройку параметров аутентификации Windows.

Оборудование: ПЭВМ

Программное обеспечение: Windows

1. Теоретическая часть

Механизм регистрации основан на подотчетности системы обеспечения безопасности, фиксирует все события, касающиеся безопасности.

Аудит-это анализ накопленной информации, проводимый оперативно, в реальном времени или периодически (раз в день). Практическими средствами регистрации и аудита являются:

различные системные утилиты и прикладные программы;

регистрационный (системный или контрольный) журнал.

Регистрационный журнал-это хронологическая

совокупность записей результатов деятельности субъектов системы,

достаточная для восстановления, просмотра и анализа

последовательности их действий.

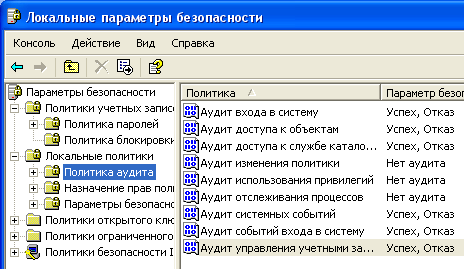

1. Активизация механизма регистрации и аудита с помощью оснастки Локальные политики безопасности.

Пуск- Настроить- Панель управления-Администрирование -Локальная политика безопасности-Политика аудита.

Для включения или отключения параметров аудита

выберите требуемый параметр и дважды щелкните лев.кл.мыши. Для

каждого параметра можно задать аудит успехов или отказов, либо

вообще отключить аудит событий данного типа.

Значения параметров политики аудита приведены в таблицы 3.

Значение параметров аудита системыПараметр

Значение

Аудит событий входа в систему

Определяет, принадлежит ли аудиту каждая попытка пользователя войти в систему или выйти из нее. Если этот параметр определен, можно задать аудит успехов или отказов, либо вообще отключить аудит событий данного типа. Аудит успехов означает создание записи аудита для каждой успешной попытки входа в систему. Аудит отказов означает создание записи аудита для каждой неудачной попытки входа в систему.

Аудит доступа к объектам

Определяет, подлежит ли аудиту событие доступа пользователя к объекту-например, к файлу, папке, разделу реестра, принтеру и т.п.-для которого задана собственная системная таблица управления доступом.

Аудит доступа к службе каталогов

Определяет, подлежит ли аудиту событие доступа пользователя к объекту каталога Active Directory , для которого задана собственная системная таблица управления доступом.

Аудит изменения политики

Определяет, подлежит ли аудиту каждый факт изменения политик назначения прав пользователей, политик аудита или политик доверительных отношений.

Аудит использования привилегий

Определяет, принадлежит ли аудиту каждая попытка пользователя воспользоваться предоставленным ему правом.

Аудит отслеживания процессов

Определяет, подлежит ли аудиту такие события, как активизация программы, завершение процесса, косвенный доступ к объекту.

Аудит системных событий

Определяет, принадлежит ли аудиту события перезагрузки или отключения компьютера, а также события, влияющие на системную безопасность или на журнал безопасности.

Аудит событий входа систему

Определяет, принадлежит ли аудиту каждая попытка пользователя войти в систему или выйти из нее на данном компьютере, или подключиться к нему через сеть.

Аудит управления учетными записями

Определяет, принадлежат ли аудиту события:

-создание, изменение или удаление учетной записи пользователя или группы;

-переименование, отключение или включение учетной записи пользователя;

-задание или изменение пароля.

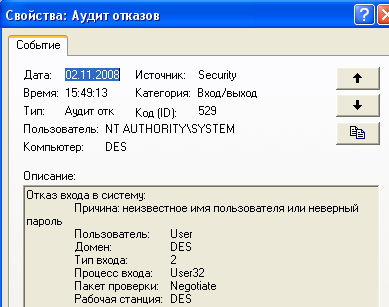

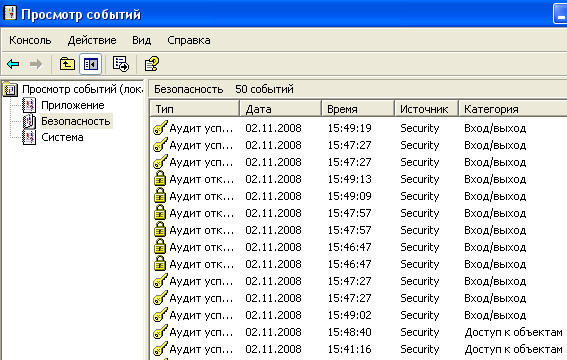

2. Просмотр событий в журнале событий

Пуск- Настроить- Панель управления- Администрирование-Просмотр событий-Безопасность.

В правой половине окна появится список всех зарегистрированных событий. Для просмотра требуемого события вызовите его свойства из контекстного меню.

Просмотр журнала событий позволяет проанализировать действия

пользователей и процессов.

2. Практическая часть

-

Настройте параметры локальной политики безопасности ОС Windows.

-

Измените параметр «Пароль должен отвечать требованиям сложности» Политики паролей на «Включен» и после этого попробуйте изменить пароль своей учетной записи. Зафиксируйте все сообщения системы, проанализируйте и введите допустимый пароль. Этот пароль является результатом выполнения задания.

-

После успешного выполнения первого задания, измените пароль вашей учетной записи, а в качестве нового пароля укажите прежний пароль. Все сообщения зафиксируйте, проанализируйте и объясните поведение системы безопасности.

-

Проведите эксперименты с другими параметрами Политики учетных записей.

3. Контрольные вопросы

-

Что такое аутентификация и идентификация? Для чего применяются эти механизмы?

-

Что можно настроить с помощью оснастки Локальная политика безопасности?

-

Поясните значение параметров Политики паролей.

-

Поясните значение параметров Политики блокировки учетных записей.

ПРАКТИЧЕСКАЯ РАБОТА

Управление шаблонами безопасности

Цель работы: Научиться управлять шаблонами безопасности.

Оборудование: ПЭВМ

Программное обеспечение: Windows

1. Теоретическая часть

Управление шаблонами безопасности в Windows

осуществляется с помощью Редактора шаблонов безопасности,

реализованного в виде оснастки mmc. Он предназначен для создания и

редактирования текстовых файлов конфигурации безопасности ОС. Такие

файлы значительно легче переносятся с одной системы на другую, чем

соответствующие им базы данных безопасности. Созданные при помощи

оснастки Шаблоны безопасности текстовые файлы хранятся на жестком

диске и при необходимости могут быть импортированы в базу данных

безопасности. В этом случае все хранимые настройки безопасности

начнут действовать.

Значения параметров обеспечения безопасности заносятся в текстовые файлы с расширением inf , называемые Шаблонами безопасности.

Новые Шаблоны безопасности не изменяют все старые настройки параметров системы безопасности, они лишь дополняют их, увеличивая степень защищенности компьютера.

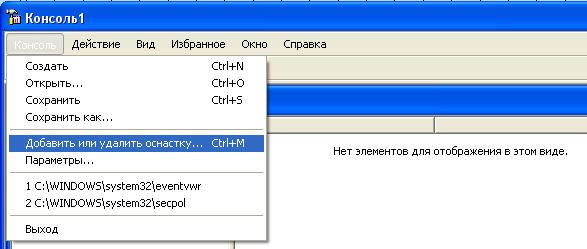

Загрузка редактора Шаблоны безопасности.

1.Пуск-Выполнить.

2.В окне в поле ввода введите команду mmc. В результате откроется консоль управления mmc. В меню Консоль выберите команду Добавить или удалить оснастку и нажмите кнопку Добавить.

3.В поле Оснастка дважды щелкните Шаблоны безопасности.

4.Нажмите кнопку Закрыть.

5. В списке выбранных оснасток для новой консоли появится элемент Шаблоны безопасности. Если на консоль не нужно добавлять др.оснастки, нажмите кнопку Ок.

6.Чтобы сохранить эту консоль, в меню Консоль выберите команду Сохранить и укажите имя оснастки Шаблоны безопасности.

7. Закройте окно Консоли и выберите команду Пуск-Все программы- Администрирование- Шаблоны безопасности (теперь оснастка с Шаблоны безопасности доступна в меню Пуск).

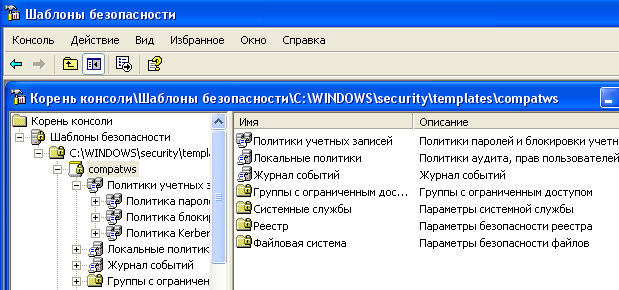

8. Для просмотра значений имеющихся шаблонов в окне оснастки откройте узел Шаблоны безопасности, выберите шаблон безопасности compatws.inf и просмотрите его папки Политика учетных записей, Локальная политика и др.

Замечание. Помимо раскрытого шаблона безопасности compatws.inf существуют и др.стандартные шаблоны, конфигурации которых позволяют получить различные по надежности системы безопасности.

Редактирование и сохранение шаблона безопасности.

1. Выберите один из стандартных шаблонов безопасности (например, compatws.inf ) в окне остастки Шаблоны безопасности.

2. Если вы хотите модифицировать какую-нибудь настройку безопасности , дважды щелкните на ней и отредактируйте значение параметров.

3. Для сохранения откорректированного стандартного шаблона безопасности под другим именем надо:

- указать откорректированный стандартный шаблон

(например,

compatws.inf ), и нажать пр.кн. Мыши;

- в появившемся контекстном меню выбрать команду Сохранить как;

- ввести с клавиатуры новое имя файла (например, custom). По умолчанию шаблоны безопасности располагаются в каталоге

%SystemRoot%\Secunfy\Templates.

Пользовательский шаблон будет добавлен в определенную заранее конфигурацию безопасности и сохранен под введенным вами именем.

Настроив Шаблон безопасности для одной ПЭВМ, можно перенести его и на другие ПЭВМ вашей рабочей группы. Шаблоны безопасности являются гибким и удобным инструментом по настройке системы безопасности ОС.

2. Практическая часть

-

Загрузите оснастку Шаблоны безопасности. Просмотрите значения имеющихся шаблонов в окне оснастки, например, шаблон безопасности compatws и его папки Политика учетных записей, Локальная политика и др.

-

Создайте на базе существующего Шаблона безопасности новый шаблон и дайте ему имя ПР-7.После этого зафиксируйте список шаблонов, скопировав изображение экрана в буфер и далее в файл для отчета.

-

Справка. По умолчанию шаблоны безопасности располагаются в каталоге

%SystemRoot%\Secunfy\Templates

3. Контрольные вопросы

-

Для чего используются Шаблоны безопасности?

-

В каком месте на диске хранятся (по умолчанию) шаблоны безопасности?

-

Какие разделы включает стандартный Шаблон безопасности?

ПРАКТИЧЕСКАЯ РАБОТА

Установка свойств файлов и папок. Выбор типа файла при сохранении

Цель работы: Научиться защищать файлы и папки от стирания и порчи

посредством установки соответствующих атрибутов в окне Свойства папки и файла.

Оборудование: ПЭВМ

Программное обеспечение: Windows

1. Теоретическая часть

Определенный эффект по защите файлов и папок от стирания и порчи может дать работа с окном Свойства папки и файла. В данном окне можно установить атрибуты файла, отметив соответствующий пункт:

Скрытый. Файл (папка) станет невидим для пользователя, если на вкладке Вид окна Вид-Свойства папки (в меню папки) выбрать пункт Не показывать скрытые файлы. Этот прием поможет избежать случайного удаления важных Файлов.

Только чтение. Если этот флажок установлен, пользователь не сможет изменить содержимое файла, а при попытке его удаления будет выведено дополнительное сообщение о том, что данный файл доступен только для чтения.

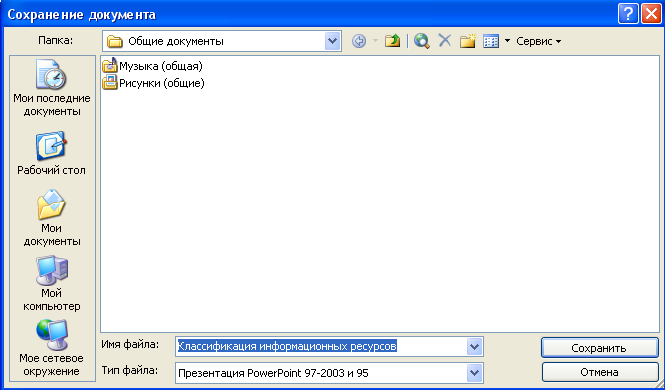

При сохранении рабочих файлов с помощью команд Файл- Сохранить и Файл- Сохранить как…. следует обращать внимание на выбор параметра Тип файла. Например, если вы создаете презентацию в PowerPoint , но предполагаете, что ее придется просматривать на компьютере, где установлен Office, в поле Тип файла необходимо выбрать пункт Презентация PowerPoint.

2. Практическая часть

-

Подготовьте непустую (не менее 3 файлов) папку для работы (имя папки - ваша фамилия).

-

2 файлам установите атрибут - Скрытый, 1 файлу - Только чтение.

-

Попытайтесь удалить файл, имеющий атрибут Только чтение.

-

Создайте небольшую презентацию в PowerPoint и сохраняя ее в вашу папку, предусмотрите возможность просматривать ее на компьютере, где установлен Officе.

3. Контрольные вопросы

-

Как установить файлу/папке определенный атрибут?

-

Какими свойствами обладает файл /папка с атрибутом Скрытый?

-

Какими свойствами обладает файл /папка с атрибутом Только чтение?

-

Какую роль играет выбор параметра Тип файла при сохранении файла?

ПРАКТИЧЕСКАЯ РАБОТА

Возможности приложений Office

Цель работы: Научиться использовать возможности приложений Office для защиты данных.

Оборудование: ПЭВМ

Программное обеспечение: Windows, MS Office

1. Теоретическая часть

В процессе редактирования документа может произойти сбой в электропитании или «зависание» компьютера. В этом случае вся работа, выполненная вами с момента последнего сохранения файла, будет утеряна. Режим автосохранения позволяет минимизировать такие потери.

Настройка автосохранения в Word

1. Выберите в главном меню пункт Сервис- Параметры.

2. В открывшемся окне перейдите на вкладку Сохранение.

3. Отметьте пункт Автосохранение каждые...и укажите интервал времени, через который необходимо производить автосохранение. Оптимальным является время в 2-3 минуты.

Защита документа паролем

В MS Office существует возможность установить пароль для открытия и изменения файла документа.

Защита документа паролем для чтения и изменения (для Office 97-2000)

1. Откройте вкладку Сохранение окна Параметры.

2. В нижней части окна (область Параметры доступа к файлу…) введите в соответствующие поля пароль для открытия файла и пароль разрешения записи.

3. Нажмите кнопку ОК. На экране дважды появится окно Подтверждение пароля, в котором необходимо будет повторить ввод паролей (сначала-для открытия файла, а затем-для записи).

Установка пароля в Office XP

Пароль задается на вкладке Безопасность окна Параметры.

Защита книги или листа Excel

Рассмотрим способы защиты, которые предоставляет пользователю меню Сервис-Защита. Каждый пункт этого меню вызывает соответствующее окно, в котором можно настроить параметры данного вида

Защиты и при необходимости задать пароль для снятия защиты.

Защитить лист. Выбор этого пункта меню позволяет защитить ячейки текущего листа книги от изменений.

Защитить книгу. Выбор этого пункта позволяет защитить от изменений всю книгу. Если в появившемся окне Защитить книгу отметить пункт Структуру, пользователь не сможет перемещать, удалять/добавлять, скрывать/отображать и переименовывать листы. Флажок Окна позволяет сделать неизменными местоположение и размер окна.

Защитить книгу и дать общий доступ. Этот пункт разрешает всем пользователям сети редактировать книгу. При этом запрещается отмена режима исправлений и удаление листов книги.

2. Практическая часть

-

Проведите настройку режима автосохранения документов в Word.

-

Создайте в Word документ, используя шаблон Отчет. Установите защиту документа паролем для чтения и изменения.

-

Создайте книгу Ведомость в Excel. Защитите паролем всю книгу от изменений.

3. Контрольные вопросы

-

Как настроить режим автосохранения в Word?

-

Как установить пароль для открытия и изменения файла документа в Word?

-

Какие способы защиты книги и листа предоставляет приложение Excel?

ПРАКТИЧЕСКАЯ РАБОТА

Действия пользователя в аварийных ситуациях

Цель работы: Изучить причины аварийных ситуаций и сбоев в работе компьютера. Освоить действия пользователя в аварийных ситуациях.

Оборудование: ПЭВМ

Программное обеспечение: Windows, MS Office

1. Теоретическая часть

Действия пользователя при «зависании» компьютера

(для Windows 98)

Задача: отключить программу, вызывающую сбой.

1. Нажмите одновременно Ctrl +Alt +Del. Появится окно Завершение работы программы. Программа, которая зависла, как правило, в списке помечена надписью не отвечает

2. Выберите «зависшее» приложение и нажмите кнопку Завершить задачу. Система попытается завершить работу со сбойным приложением с сохранением данных. В том случае, если это невозможно, появится еще одно окно с соответствующим предупреждением и кнопкой Завершить задачу.

3. Нажмите кнопку Завершить задачу. Если предыдущие действия не привели к завершению работы с приложением, окно Завершение работы программы может появиться снова.

4. Попробуйте повторить шаги 2-3.

5. Если предыдущие шаги не дали результата, нажмите кнопку Завершить работу. Компьютер попытается завершить свою работу. Если это удалось, включите компьютер и продолжите работу.

6. Если все безрезультатно, еще раз нажмите клавиши Ctrl+ Alt+ Del. Компьютер попытается совершить перезагрузку. Если это удалось, после перезагрузки можно будет продолжать работу, хотя все несохраненные изменения будут утеряны.

7. Если вышеперечисленные действия не помогают, перезагрузите компьютер нажатием кнопки Reset на системном блоке.

8. Если и это не дает эффекта, нажмите кнопку включения/выключения компьютера.

9. Может случиться так, что и нажатие на кнопку включения/выключения не даст результата. В этом случае остается лишь выдернуть шнур питания из розетки и вставить его снова.

Запуск Windows в случае неполадок

В том случае, если загрузить ОС обычным способом не удается, можно использовать режим защиты от сбоев. В этом случае Windows использует базовые установки параметров, принимаемые по умолчанию, которые должны позволить загрузить Windows, после чего можно приступить к устранению ошибок. В режиме защиты от сбоев Windows не выполняет загрузку драйверов и программ, которые задействованы в обычном режиме.

Существует несколько вариаций режима защиты от сбоев. Для использования одного из них необходимо выполнить последовательность действий:

1. нажать кнопку Пуск и выбрать команду Выключение. Затем в диалоговом окне Выключить компьютер набрать команду Перезагрузка;

2. Подождать некоторое время до появления надписи «Выберите операционную систему для запуска». При появлении надписи сразу же нужно нажать клавишу F8;

3. На экране появится меню загрузки. В нем можно выбрать различные режимы загрузки системы. Режим защиты от сбоев имеет номер 1. Тот же режим с поддержкой сети (Safe mode with Network support) - номер 2.

4. Ввести номер подходящего режима. Рекомендуется выбрать первый или, если пользователь хочет использовать сеть, то второй.

Безопасный режим (Safe mode)

При загрузке в данном режиме ОС использует только самые необходимые драйверы устройств. В безопасном режиме отсутствуют сетевые подключения, и видеосистема работает в режиме VGA. Также загружаются стандартные службы, которые необходимы для обнаружения причин сбоя компьютера.

Безопасный режим помогает определить причину неполадок. Если при загрузке в этом режиме неполадки не возникают, можно изменить настройки по умолчанию и минимальный набор драйверов устройств как возможные причины возникновения этих неполадок. Если причиной возникающих неполадок является добавление нового устройства

Или смена драйвера, безопасный режим можно использовать для удаления этого устройства или отмены изменений. Также безопасный режим может помочь в том случае, когда неполадки вызывает новое программное обеспечение. При загрузке в безопасном режиме можно изменить настройки нового ПО либо удалить его с компьютера.

Безопасный режим с загрузкой сетевых драйверов основан на безопасном режиме, однако дает возможность загрузить сетевые драйверы и службы, которые, в свою очередь, позволяют использовать локальную сеть.

Безопасный режим с поддержкой командной строки идентичен обычному безопасному режиму, но вместо графического интерфейса пользователя запускается командная строка.

Включить протоколирование загрузки. Данный режим позволяет найти точную причину неполадок при загрузке системы, поскольку в процессе загрузки система создает файл ntbtlog.txt, который хранится в каталоге %SystemRoot% и в который записывается перечень всех загруженных (или незагруженных) драйверов и служб.

Включить режим VGA. Данный режим позволяет устранить неполадки, вызванные в результате неправильной конфигурации видеосистемы. Очень часто причиной неправильной загрузки Windows является использование нового драйвера для видеоадаптера, что приводит к отсутствию изображения на мониторе. Основной драйвер видеоадаптера всегда используется при загрузке в безопасном режиме.

Загрузка последней удачной конфигурации. Данные режим позволяет выполнить откат системы к тому моменту, когда ее работа была стабильной. Сам режим не устраняет неполадки. Все изменения, сделанные со времени последней успешной загрузки, будут утеряны.

Режим отладки позволяет отправить данные об отладке на другой компьютер, используя прямое кабельное подключение.

Если для установки Windows использовалась служба удаленной установки, могут быть доступны дополнительные варианты, связанные с восстановлением системы при помощи служб удаленного доступа.

Рассмотрим факторы, приводящие к аварийным ситуациям и сбоям в работе компьютера.

Ошибки в работе пользователя

Этот фактор является наиболее распространенным, и его последствия могут оказаться весьма плачевными: потеря данных, выход из строи программного и аппаратного обеспечения компьютера. Повторим основные правила, помогающие избежать серьезных ошибок:

1). В самом начале работы над документом сохраните его: присвойте имя файлу и выберите папку хранения. При этом имя файла и папка должны отражать содержание документа; вам должно быть удобно находить нужный файл.

2) В процессе работы над документом обязательно включите режим автосохранения.

3) В случае выполнения ошибочных действий при редактировании какого-либо файла нажмите кнопку Отмена. Кроме того, в ОС Windows последний ввод текста в любые окна, поля и т.д. можно отменить нажатием клавиш Ctrl+Z.

4) Не используйте дискеты, на которых обнаружены поврежденные участки. Даже в том случае, когда поврежденный участок имеет небольшой объем.

5) Не перегружайте компьютер, особенно если его ресурсы невелики. Лучше не загружать одновременно более трех приложений.

6) Не оставляйте в дисководе дискеты перед загрузкой/перезагрузкой компьютера и после его выключения. На дискетах может находиться вирус, поражающий системные файлы ОС при загрузке или выключении компьютера.

7)Не открывайте файлы прямо с дискет. Скопируйте нужный файл на жесткий диск, проведите редактирование файла, а затем при необходимости снова скопируйте его на дискету.

8) Если вы работаете с документом, который предназначен Только для чтения, сразу же сохраните копию этого документа под другим именем.

9) Часто при зависании тех или иных приложений отказывается работать и мышь. В этом случае выходом является использование клавиатуры. Ниже приводятся полезные комбинации клавиш:

Alt + Tab -переход между открытыми окнами;

Alt + F4- закрытие окна (когда все окна закрыты, завершает работу Windows)

10)Периодически, хотя бы раз в 2-3 недели, проверяйте установку системного времени и даты. Если вы работаете с некоторыми специальными программами, ошибки в этом параметре, особенно в дате, могут повлечь за собой серьезные последствия, например, привести к просрочке платежей по какому-либо контракту и т.д.

Несанкционированный доступ

1) Не оставляйте компьютер включенным без присмотра.

2) Защищайте информацию паролями.

-Установите пароль на включение компьютера.

-Если вы используете Windows, создайте учетные записи для всех пользователей, проверьте установку пароля на все учетные записи и отключите учетную запись Гость.

-Установите пароль на Заставку.

-Защищайте паролем важные документы.

3) Резервируйте важную информацию.

4) Используйте все методы антивирусной защиты. С точки зрения несанкционированного доступа особенно опасны вирусы, приходящие из сети Интернет.

5) При работе в локальных сетях:

-Если у вас большое число сотрудников, множество компьютеров-организуйте иерархическую сеть.

-Установите общий доступ только для тех документов, которые действительно необходимы всем пользователям сети. Не предоставляйте общего доступа к системным файлам, файлам приложений и ОС

-Пользуйтесь программной Инспектор сети.

Неисправность компонентов компьютера

Любую неисправность можно отнести к одному из трех типов:

Неисправность одного из устройств (аппаратной части) компьютера;

Неисправность ОС;

Неисправность приложения.

Очень часто неисправности компонентов компьютера возникают в результате сбоя электропитания. Возможны ситуации, когда отказ в работе компьютера наступает в результате наличия нескольких неисправностей одновременно. В такой ситуации необходимо детальное обследование и тестирование аппаратной и программной частей компьютера.

Несколько советов:

1. В случае подозрения на неисправность одного из устройств, например, жесткого диска, прежде всего следует воспользоваться программой Проверка дисков.

2. В случае подозрения на неисправность ОС необходимо предварительно проанализировать ситуацию: как происходит загрузка ОС, не работает ли система в Защищенном режиме и т.д. Если вы понимаете, что неисправна именно ОС, то, скорее всего, ее нужно переустановить.

2. Практическая часть

-

Изучите возможные действия по диагностике неисправностей в работе ОС и ее компонентов.

-

Изучите порядок действий по отключению программы, вызывающей сбой.

-

Изучите порядок действий по удалению программы, вызывающей сбой.

-

Изучите особенности режима защиты от сбоев.

3. Контрольные вопросы

-

Какие факторы могут приводить к аварийным ситуациям и сбоям в работе компьютера?

-

Перечислите основные рекомендации по предупреждению ошибок в работе пользователя.

-

Опишите рекомендуемый порядок действий пользователя при «зависании» компьютера.

-

В чем особенности Безопасного режима работы ОС Windows?

ПРАКТИЧЕСКАЯ РАБОТА

Архивация файлов. Защита архива паролем

Цель работы: Научиться проводить предварительный анализ результатов архивации,

создавать и использовать самораспаковывающиеся, многотомные архивы, защищать архив паролем.

Оборудование: ПЭВМ

Программное обеспечение: Windows, MS Office

1. Теоретическая часть

Информация, обрабатываемая компьютером, как и любая другая, обладает свойством избыточности. Существует способ уменьшения объема файлов за счет снижения их избыточности-архивация-запись участков с избыточной информацией в более сжатом виде. Для архивации файлов применяются специальные программы-архиваторы (упаковщики).Они позволяют с помощью специальных методов создавать сжатые копии файлов и объединять эти копии в общий архивный файл. Файлы при необходимости можно извлечь из архива в первоначальном виде-разархивировать. Сегодня наиболее популярны такие программы, как WinZip и WinRar.

Внимание!

Программы-архиваторы не входят в комплект поставки Windows и на конкретном компьютере могут отсутствовать! Создавая архив, помните, что на том компьютере, где необходимо будет разархивировать файл, должен быть установлен соответствующий архиватор.

Программа WinRAr

Предварительный анализ результатов архивации при работе с программой WinRar

1. Запустите программу WinRar. Перемещаясь по папкам в рабочей области (как в папках Windows), найдите нужный файл или папку.

2. Нажмите кнопку Оценить в меню Операции- Показать информацию. Появится информация о предполагаемой степени сжатия для выбранного объекта.

Создание архива WinRar, содержащего некоторые файлы (*)

1. Запустите WinRar. Выберите нужный файл (папку).При необходимости можно выделить несколько файлов при помощи клавиш Shift и Ctrl.

2. Нажмите кнопку Добавить.

3. В появившемся окне Имя и параметры архива нажмите кнопку Обзор.

4. В появившемся окне Введите имя архива выберите папку и введите имя архива. Нажмите кнопку Открыть.

5. Установите необходимые параметры архивации в окне Имя и параметры архива. Нажмите кнопку Ок. Появится окно, в котором вы сможете следить за процессом архивации файлов.

6. По окончании архивации убедитесь в том, что объем занимаемого файлами пространства уменьшился

Извлечение файлов из архива

1. Запустите программу WinRar. В рабочем окне найдите файл архива.

2. Нажмите кнопку Извлечь и в появившемся окне Пути и параметры извлечения укажите путь извлечения.

3. Установите необходимые параметры для извлечения файлов из архива. Нажмите кнопку Ок. По окончании извлечения убедитесь в том, что в нужном месте появилась новая папка, содержащая файлы из архива.

Создание самораспаковывающегося архива в WinRar

1. Выполните шаги 1-4 для создания архива (*).

2. В окне Имя и параметры архива поставьте «галочку» напротив пункта Создать SFX-архив. Убедитесь, что в поле Архив расширение с .rar изменилось на .exe/

3. Выполните шаги 5-6 для продолжения архивации (*).

Извлечение файлов из самораспаковывающегося архива

1. Запустите файл архива на исполнение (например, дважды щелкните по нему мышью).

2. В появившемся окне Самораспаковывающийся архив WinRar выберите папку, в которую нужно извлечь файлы. Нажмите кнопку Ok. Появится окно, демонстрирующее процесс извлечения файлов из архива.

3. Убедитесь, что извлеченные файлы появились в указанной папке.

Создание многотомного архива на дискетах

Если ваш архив не помещается на дискету, можно создать многотомный архив-архив, состоящий из нескольких файлов-томов.

1. Выполните шаги 1-4 задания (*).

2. В поле Размер тома, байт выберите Автоопределение. Размер создаваемый томов будет соответствовать объему свободного пространства на диске. Можно также ввести размер тома вручную (в байтах). При необходимости установите другие параметры архивации и нажмите Ok. Начнется архивация. Ход процесса будет иллюстрироваться появлением ряда окон.

3. Контролируйте процесс архивации. После заполнения очередной дискеты будет появляться окно Следующий том. Вставьте следующую (чистую) дискету и нажмите кнопку Ok. Желательно нумеровать полученные дискеты.

В результате архивации получится архив, расположенный на нескольких дискетах. Все тома архива будут иметь одно и тоже имя (то, которые вы указали при создании архива), но разные расширения: .rar, .r00, .r01,.r02,...и т.д.

Извлечение файлов из многотомного архива

1. Вставьте в дисковод первую дискету и запустите WinRar.

2. Найдите нужный файл в рабочем окне программы и нажмите кнопку Извлечь.

3. В появившемся окне Пути и параметры извлечения введите путь извлечения. Установите другие параметры извлечения и нажмите кнопку Ок. Начнется процесс извлечения.

4. Следите за тем, как идет процесс извлечения файлов. По требованию программы вставляйте в дисковод следующую дискету. Если вы вставите неверную дискету, программа сообщит вам об этом.

5. По окончании процесса убедитесь, что извлеченные файлы появились в указанной папке.

Защита архива паролем

В программе WinRar существует возможность создать архив, защищенный паролем:

1. Откройте программу WinRar, в окне программы найдите нужный файл.

2. Выберите пункт меню Файл- Пароль или щелкните по значку «ключ» в левом нижнем углу окна программы

3. В появившемся окне Ввод пароля по умолчанию дважды введите пароль: в верхнем и нижнем полях. Помните, что в паролях учитывается регистр букв. При вводе пароль отображается звездочками, если вы не отметили пункт Отображать пароль при вводе.

4. Нажмите кнопку Ок. Значок «ключ» станет красным.

5. В рабочем окне программы WinRar нажмите кнопку Добавить. Появится окно Архивация с паролем. В момент появления это окно дважды «мигнет».Это означает, что вы установили пароль. Окно Архивация с паролем ничем не отличается от окна Имя и параметры архива.

6. Далее действуйте , как обычно при создании архива. Для защищенных паролем архивов лучше выбрать формат RAR.

7. По окончании архивации файлов с паролем отмените пароль. Для этого вызовите окно Ввод пароля по умолчанию и нажмите в этом окне кнопку Ок, оставив поля для ввода пароля пустыми. Значок «ключ» снова станет желтым.

Извлечение файлов из архива, защищенного паролем, происходит так же, как и из незащищенного. Единственное отличие состоит в том, что до начала извлечения файлов появляется окно Ввод пароля. Если вы введете неверный пароль, то извлечь файлы из архива не удастся.

2. Практическая часть

-

Выберите для работы нужную папку или файл. Определите информационный объем выбранного объекта- __________.

-

Проведите предварительный анализ архивации при работе с программой WinRar. Зафиксируйте предполагаемую степень сжатия для выбранного объекта -__________.

-

Создайте архив WinRar выбранного объекта. Определите информационный объем объекта после архивации- __________.

-

Создайте самораспаковывающийся архив в WinRar выбранного объекта.

-

Создайте многотомный архив выбранного объекта.

-

Защитите один из созданных архивов паролем.

-

Извлеките файлы из архива, защищенного паролем.

3. Контрольные вопросы

-

Приведите примеры расширений имен архивных файлов, с указанием программ- архиваторов, в которых они создавались.

-

Перечислите основные возможности архиватора WinRar.

-

С какой целью создаются самораспаковывающиеся, многотомные архивы?

-

Как защитить архив паролем?

ПРАКТИЧЕСКАЯ РАБОТА

Восстановление зараженных файлов

Цель работы: Научиться восстанавливать файл, зараженный макровирусом

Оборудование: ПЭВМ

Программное обеспечение: Windows, MS Word, Excel

1. Теоретическая часть

Макровирусы заражают файлы-документы и электронные таблицы популярных офисных приложений. Для анализа макровирусов необходимо получить текст их макросов.

Для нешифрованных («не-стелс») вирусов это достигается при помощи меню Сервис- Макрос. Если же вирус шифрует свои макросы или использует «стелс»-приемы, то необходимо воспользоваться специальными утилитами просмотра макросов.

Восстановление файла, зараженного макровирусом

Для восстановления документов Word и Excel достаточно сохранить пораженные файлы в текстовый формат RTF, содержащий практически всю информацию из первоначальных документов и не содержащий макросы:

1. В программе WinWord выберите пункт меню Файл -Сохранить как. В открывшемся окне в поле Тип файла выберите Текст в формате RTF.

2. Выберите команду Сохранить, при этом имя файла оставьте прежним.

3. Закройте WinWord и удалите все зараженные Word-документы и файл-шаблон Normal.dot в папке WinWord.

4. Запустите WinWord и восстановите документы из RTF-файлов в соответствующий формат файла с расширением .doc. В результате этой процедуры вирус будет удален из системы, а практически вся информация останется без изменений.

5. Для последующей защиты файлов от макровирусов включите защиту от запуска макросов: в MS Word выберите пункты меню Сервис -Макрос-Безопасность. В открывшемся окне на закладке Уровень безопасности отметьте пункт Высокая.

2. Практическая часть

-

Создайте файл virus.doc (содержание - чистый лист) и выполните алгоритм восстановления файла (в предположении его заражения макровирусом).

-

Сравните размеры файлов virus.doc и virus.rtf __________________________________

-

Установите в MS Word режим защиты от макровирусов.

3. Контрольные вопросы

-

Как классифицируются вирусы по

-

среде обитания;

-

способу заражения;

-

степени опасности;

-

алгоритму функционирования?

-

Какие файлы заражают макровирусы? Как просмотреть код макровируса?

-

Как восстановить файл, зараженный макровирусом?

ПРАКТИЧЕСКАЯ РАБОТА

Профилактика «троянских программ»

Цель работы: Проверка потенциальных мест записи «троянских программ» в системном реестре ОС Windows 2000 (XP).

Оборудование: ПЭВМ

Программное обеспечение: Windows

1. Теоретическая часть

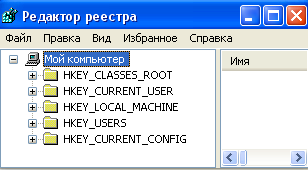

Реестр ОС Windows - это большая база данных, где

хранится информация о конфигурации системы. Этой информацией

пользуется как ОС Windows, так и другие программы. В некоторых

случаях восстановить работоспособность системы после сбоя можно,

загрузив работоспособную версию реестра, но для этого необходимо

иметь копию реестра. Основным средством для просмотра и

редактирования записей реестра служит специализированная утилита

«Редактор реестра», файл которого находится в папке Windows и

называется regedit.exe. После запуска появится окно реестра-список

из 5 разделов. Работа с разделами аналогична работе с папками в

Проводнике. Конечным элементом дерева реестра являются ключи или

параметры. В Windows системная информация разбита на так называемые

ульи (hive). Это обусловлено принципиальным отличием концепции

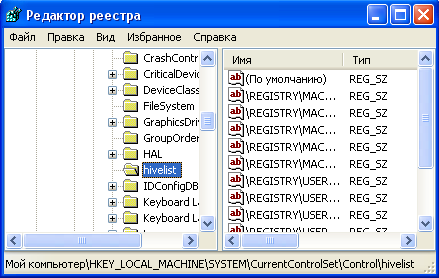

безопасности этих операционных систем. Имена файлов ульев и пути к

каталогам, в которых они хранятся, расположены в разделе

HKEY_LOCAL_MACHINE\ SYSTEM\

CurrentControlSet\Control\hivelist

Ниже в Табл.1 даны краткие описания ульев реестра и файлов, в которых хранятся параметры безопасности.

MACHINE\SAM

Содержит информацию SAM (Securite Access Manager), хранящуюся в файлах SAM, SAM.LOG, SAM.SAV в папке %Systemroot%\System32\Config

HKEY_LOCAL_

MACHINE\SECURITY

Содержит информацию безопасности в файлах SECURITY, SECURITE.LOG, SECURITE.SAV в папке \%Systemroot%\System32\Config

HKEY_LOCAL_

MACHINE\SYSTEM

Содержит информацию об аппаратных профилях этого подраздела. Информация хранится в файлах SYSTEM, SYSTEM.LOG, SYSTEM.SAV в папке

\%Systemroot%\System32\Config

HKEY_CURRENT_

CONFIG

Содержит информацию о подразделе System этого улья, которая хранится в файлах SYSTEM.SAV и SYSTEM.alt="Методические рекомендации к выполнению практических работ" В папке \%Systemroot%\System32\Config

HKEY_USERS\

DEFAULT

Содержит информацию, которая будет использоваться для создания профиля нового пользователя, впервые регистрирующегося в системе. Информация хранится в файлах DEFAULT, DEFAULT.LOG, DEFAULT.SAV в папке \%Systemroot%\System32\Config

HKEY_CURRENT_

USER

Содержит информацию о пользователе, зарегистрированном в системе на текущий момент. Эта информация хранится в файлах NTUSER.DAT и NTUSER.DAT .LOG, расположенных в каталоге

\%Systemroot%\Profiles\User name , где User name-имя пользователя, зарегистрированного в системе на данный момент

Проверка потенциальных мест записей «троянских программ» в системном реестре ОС Windows 2000 (XP)

Потенциальными местами записей «троянских программ» в системном реестре являются разделы, описывающие программы, запускаемые автоматически при загрузке ОС от имени пользователей и системы.

1. Запустите программу regedit.exe.

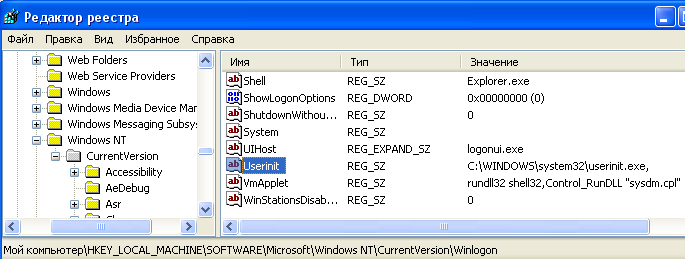

2. В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINE и далее Software\Microsoft\WindowsNT\CurrentVersion\Winlogon.

3. В правой половите открытого окна программы regedit.exe появится список ключей. Найдите ключ Userinit (REG_SZ) и проверьте его содержимое. По умолчанию (исходное состояние) 151 этот ключ содержит следующую запись С:\ Windows\ system32\userinit.exe

1. 4. Если в указанном ключе содержатся дополнительные записи, то это могут быть «троянские программы». В этом случае проанализируйте место расположения программы, обратите внимание на время создания файла и сопоставьте с вашими действиями в это время. Если время создания файла совпадает со временем вашей работы в Интернете, то возможно, что в это время ваш компьютер был заражен «троянским конем». Для удаления этой записи необходимо дважды щелкнуть на названии ключа. В открывшемся окне в поле Значение удалите ссылку на подозрительный файл. Закройте программу regedit.exe. Перейдите в папку с подозрительным файлом и удалите его. Перезагрузите ОС и выполните пункты 1-3.

Если содержимое рассматриваемого ключа не

изменилось, то предполагаемый «троянский конь» удален из вашей

системы.

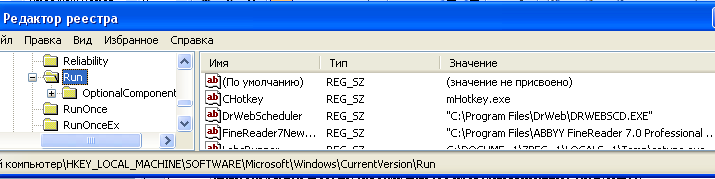

Еще одним потенциальным местом записей на запуск «троянских программ» является раздел автозапуска Run. Для его проверки выполните следующее:

1. Запустите программу regedit.exe.

2. В открывшемся окне выберите ветвь HKEY_LOCAL_MACHINE и далее Software\Mocrosoft\Windows\CurrentVersion\Run\...(REG_SZ)

В просматриваемом примере автоматически запускается резидентный антивирус и его планировщик заданий, а также утилита, относящаяся к программе Nero. Если в указанном разделе есть записи вызывающие подозрения, то выполните пункт 4.

2. Практическая часть

-

Проверьте содержимое ключа HKEY_LOCAL_MACHINE\ Software\Microsoft\WindowsNT\CurrentVersion\Winlogon.

-

Проверьте содержимое ключа HKEY_LOCAL_MACHINE\ Software\Mocrosoft\Windows\CurrentVersion\Run\...(REG_SZ)

3. Контрольные вопросы

-

Что такое реестр?

-

Поясните особенности «троянских программ».

-

Почему профилактика «троянских программ» связана с системным реестром?

-

Какие разделы и ключи являются потенциальными местами записей «троянских программ»?

ПРАКТИЧЕСКАЯ РАБОТА

Настройка и использование межсетевого экрана

в Windows

Цель работы: Познакомиться с методами настройки и использования межсетевых экранов.

Оборудование: ПЭВМ

Программное обеспечение: Windows

1. Теоретическая часть

Межсетевое экранирование повышает безопасность объектов внутренней сети за счет игнорирования неавторизованных запросов из внешней среды, тем самым обеспечивая все составляющие ИБ. Кроме функции разграничения доступа, экранирование обеспечивает регистрацию информационных обменов. Функции экранирования выполняет

Межсетевой экран или брандмауэр (firewall), под

которым понимают программную или программно-аппаратную систему,

выполняющую контроль информационных потоков, поступающих в

информационную систему и/ или выходящих из нее, и обеспечивает

защиту информационной системы посредством фильтрации информации

(анализ информации по совокупности критериев и принятии решения о

ее приеме и/ или передаче).Брандмауэр в Windows-это система защиты

подключения к Интернету (Internet Connection Firewall, ICF),

представляет собой программу настройки ограничений, регулирующих

обмен данными между Интернетом и небольшой сетью или локальным

компьютером.

Брандмауэр ICF необходимо установить для любого компьютера, имеющего прямое подключение к Интернет ( для обеспечения защиты этого подключения).

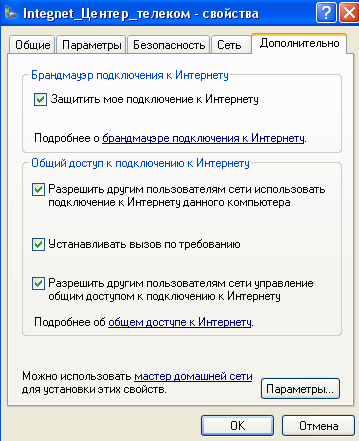

Активизация встроенного межсетевого экрана

1. Откройте компонент Сетевые подключения (Пуск-Панель управления).

2. Выделите подключение удаленного доступа, подключение по локальной сети или высокоскоростное подключение к Интернету, которое требуется защитить брандмауэром, и затем выберите в контекстном меню команду Свойства.

3. На вкладке Дополнительно в группе Брандмауэр подключения к Интернету отметьте пункт Защитить мое подключение к Интернету.

Примечание. Для отключения брандмауэра

достаточно снять флажок Защитить мое подключение к Интернету.

Настройка параметров брандмауэра

1. Выполните пункты 1-2 предыдущего задания.

2. Выберите кнопку Параметры в нижней части открытого окна.

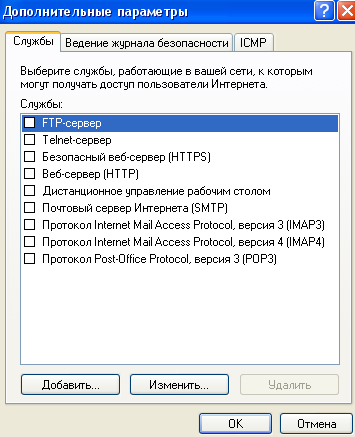

3. Откроется окно Дополнительные параметры с тремя закладками.

4. Выберите закладку Службы. Здесь вы сможете в явном виде указать службы Интернета, прохождение трафика которых вы допускаете. Например, чтобы обеспечить прохождение веб-страниц из Интернета на компьютер, необходимо включить службу «Веб-сервер HTTP».

5. Отметьте все службы.

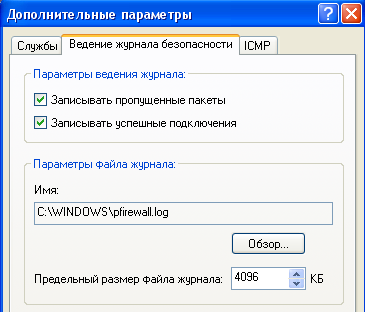

6. Выберите закладку Ведение журнала безопасности.

Запись пропущенных пакетов. Этот параметр задает запись в журнале сведений обо всех потерянных пакетах, исходящих из сети (компьютера) или из Интернета. Если установить флажок Записывать потерянные пакеты, будут собираться сведения о каждом пакете, который пытался пройти через ICF, но был обнаружен и отвергнут брандмауэром.

Запись успешных подключений. Этот параметр задает запись в журнал сведений обо всех успешных подключениях, инициированных из сети (компьютера) или из Интернета.

7. Отметьте пункты Записывать пропущенные пакеты и Записывать успешные подключения. Обратите внимание на расположение журнала безопасности.

Примечание. Журнал безопасности брандмауэра состоит из двух разделов. В заголовке содержатся сведения о версии журнала и полях, в которые можно записывать данные. Содержимое заголовка имеет вид статического списка. Содержимое журнала безопасности представляет собой откомпилированные данные, которые вводятся при обнаружении трафика, пытающегося пройти через брандмауэр. Поля журнала заполняются слева направо, как они расположены на странице. Для того чтобы в журнал вводились данные, необходимо выбрать хотя бы один параметр ведения журнала.

8. Теперь ваш брандмауэр настроен и готов к защите вашего компьютера от внешних угроз.

2. Практическая часть

-

Активизируйте встроенный межсетевой экран.

-

Настройте параметры брандмауэр на работу с Веб-сервером (HTTP), FTP-сервером.

-

Включите журнал безопасности.

-

Подключитесь к Интернету и посетите любой веб-сервер.

-

Завершите работу в Интернете и просмотрите журнал безопасности.

3. Контрольные вопросы

-

Что такое межсетевой экран или брандмауэр?

-

Какие бывают брандмауэры?

-

Что фиксирует журнал безопасности брандмауэра?

ПРАКТИЧЕСКАЯ РАБОТА

Настройка безопасности почтового клиента Outlook Express

Цель работы: : Познакомиться с методами

• разработки систем правил по управлению входящими сообщениями в Outlook Express;

• настройки Outlook Express для передачи сообщений с электронной цифровой подписью.

Оборудование: ПЭВМ

Программное обеспечение: Windows, MS Office

1. Теоретическая часть

Почтовый клиент- это программа, предназначенная для приема и отправки электронной почты. Примером такой программы является Outlook Express. Для работы с электронной почтой почтовый клиент должен поддерживать протоколы SMTP (исходящая почта) и POP3 (входящая почта). Одну из реальных угроз в современных глобальных сетях представляют электронные письма с вложенными программами-вирусами.

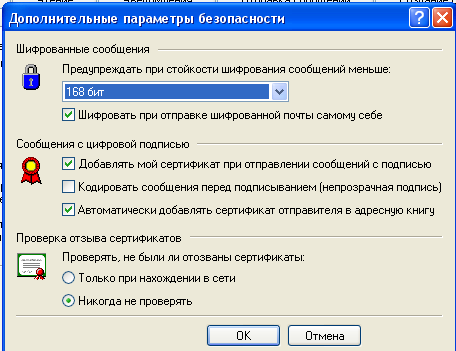

Outlook Express позволяет использовать цифровые идентификаторы для защиты электронной почты, для шифрования почтовых сообщений. По умолчанию Outlook Express автоматически добавляет сертификаты, которые приходят по почте, в адресную книгу Windows. Цифровой идентификатор состоит из открытого ключа, личного ключа и цифровой подписи. Когда пользователь подписывает отправляемые им сообщения, он добавляет в состав сообщения свою цифровую подпись и открытый ключ (эта комбинация называется сертификатом).

Цифровая подпись отправителя подтверждает получателю подлинность полученных сообщений. Открытый ключ отправителя получатель может использовать для отправки ему зашифрованной почты, расшифровать которую он сможет с помощью своего личного ключа.

Чтобы отправить зашифрованные сообщения в чей-либо адрес, необходимо включить в адресную книгу цифровые идентификаторы, ассоциированные с получателями. Благодаря этому при помощи открытых ключей получателей вы сможете зашифровать отправляемые им сообщения. Каждый получатель расшифрует полученное сообщение с помощью своего личного ключа.

Создание системы правил по обработке входящих сообщений электронной почты

1. Откройте программу Outlook Express .

2. Выполните команды меню Сервис- Правила для сообщений -Почта.

3. В результате откроется окно Создать правило для почты.

4. Выберите условие создаваемого правила (например, для защиты от заражения компьютера вложенными в письмо файлами можно выбрать условие Искать сообщение с вложениями). Выберите действие для данного правила (например, Удалить с сервера). Для завершения создания правила введите его имя в поле 4 Название правила.

5. Для успешного создания правила нужно задать хотя бы одно условие. Если задано составное условие, то по умолчанию должно выполниться хотя бы одно из простых условий; в поле Описание правила.

6. Пример составного условия показан на рисунке. В результате выполнения этого правила с сервера будут удалены все письма с вложениями, в которых еще в поле «Тема» содержится слово «вирус» (можно задать произвольное слово).

Комбинируя правила управления входящими сообщениями, можно существенно повысить защищенность компьютера при работе с электронной почтой.

Получение цифрового идентификатора

Прежде чем отправлять сообщения, подписанные цифровой подписью и зашифрованные, необходимо получить цифровой идентификатор:

1. Для получения цифрового идентификатора необходимо заполнить заявку на получение цифрового идентификатора в организации, уполномоченной предоставлять этот сервис.

2. Для этого в окне Параметры (Сервис) на вкладке Безопасность нажмите кнопку Получить сертификат.

3. В результате запустится веб-браузер, который обратится к странице на веб-узле Microsoft, где приводится перечень организаций, уполномоченных предоставлять этот сервис (например, у компании VeriSign можно бесплатно получить (на два месяца) цифровой идентификатор, позволяющий опробовать все режимы безопасности программы Outlook Express).

4. После заполнения формы с запросом на предоставление цифрового идентификатора вы получите почтовое сообщение от VeriSign с инструкциями по установке полученного цифрового идентификатора.

5. Раскройте и прочтите письмо. В точности выполните приведенные в нем инструкции.

6. Подтвердите установку цифрового идентификатора.

Использование цифровой электронной подписи

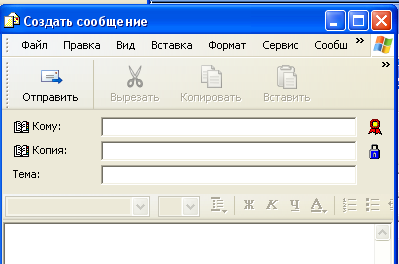

1. Для отправки сообщения, которое требуется подписать цифровой подписью, создайте новое сообщение.

2. Выберите в меню Сервис команду Цифровая подпись. В результате напротив поля Кому появится символ подтверждающий включение электронной цифровой подписи.

3. Если отправляемое сообщение требуется зашифровать, выберите команду Сервис- Зашифровать. В этом случае напротив поля Копия появится символ «замок».

Настройка опций обмена защищенной почтой

Чтобы настроить работу с защищенными почтовыми сообщениями, выберите команду Сервис- Параметры, вкладка Безопасность. Параметры, необходимые для настройки обмена защищенной почты, находятся в группе Безопасная поста.

2. Практическая часть

Выполните следующие задания:

-

Разработайте систему правил по управлению входящими сообщениями в Outlook Express. От каких угроз можно ими защитить компьютер?____________________

______________________________________________________________________

______________________________________________________________________

-

Организуйте получение цифрового идентификатора.

-

Отправьте сообщения с использованием цифровой подписи.

-

Настройте опции обмена защищенной почтой.

3. Контрольные вопросы

-

Для чего используется механизм электронной цифровой подписи?

-

Что понимается под сертификатом?

-

Какой метод шифрования использует электронная цифровая подпись?

Список литературы:

-

Щербаков А.Ю. Современная компьютерная безопасность. Теоретические основы. Практические аспекты. -- М.: Книжный мир, 2009. -352 с.

-

Обеспечение информационной безопасности бизнеса Автор: Андриянов Виктор Издательство: Альпина Паблишерз Год: 2011 Страниц: 338 Формат: rtf, fb2 ISBN: 978-5-9614-1364-9 Размер: 11,72

-

А.Э. Саак, Е.В. Пахомов, В.Н. Тюшняков - Информационные технологии управления 2-е издание: Учебник для ВУЗов, 2-е издание - СПб.: Питер, 2009. - 320 с.: ил. - (Серия «Учебник для ВУЗов). ООО «Питер Пресс», 2009.

-

Корнеев И. К., Ксандопуло Г. Н., Машурцев В. А. - Информационный технологии: учеб. - М.: ТК Велби, Изд-во Проспект, 2009. - 224 с.

-

Федотова Е. Л. - Информационные технологии и системы: учеб. пособие. - М.: ИД «ФОРУМ»: ИНФРА-М, 2009. - 352 с.: ил. - (Профессиональное образование).

Электронные ресурсы:

-

wikisec.ru/</<font color="#000000"> - энциклопедия по безопасности информации.